Corredor de paquetes de red: iluminar los rincones oscuros de su red

2025-08-29

En los entornos de red complejos, de alta velocidad y a menudo cifrados de hoy en día, lograr una visibilidad integral es primordial para la seguridad, el monitoreo de rendimiento y el cumplimiento.Los intermediarios de paquetes de red (NPB) han evolucionado de simples agregadores de TAP a sofisticados, plataformas inteligentes que son esenciales para gestionar el flujo de datos de tráfico y garantizar el funcionamiento eficaz de las herramientas de vigilancia y seguridad.Aquí hay un vistazo detallado a sus escenarios de aplicación clave y soluciones:

Problemas básicos que resuelven los PNB:Las redes modernas generan enormes volúmenes de tráfico.En la actualidad, el uso de redes de conexión (por ejemplo, por vía de puertos SPAN o TAP) es ineficaz y a menudo inviable debido a la falta de conexión a Internet.:

Sobrecarga de herramientas: las herramientas se inundan de tráfico irrelevante, caída de paquetes y amenazas perdidas.

Ineficiencia de las herramientas: herramientas que desperdician recursos al procesar datos duplicados o innecesarios.

Topología compleja: las redes distribuidas (centros de datos, nube, sucursales) dificultan la supervisión centralizada.

Puntos ciegos de cifrado: las herramientas no pueden inspeccionar el tráfico cifrado (SSL / TLS) sin descifrar.

Recursos SPAN limitados: Los puertos SPAN consumen recursos de conmutadores y a menudo no pueden manejar el tráfico de velocidad de línea completa.

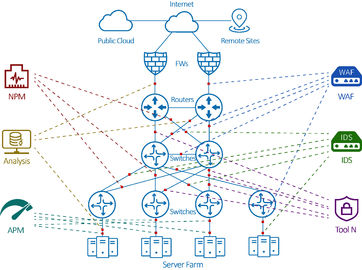

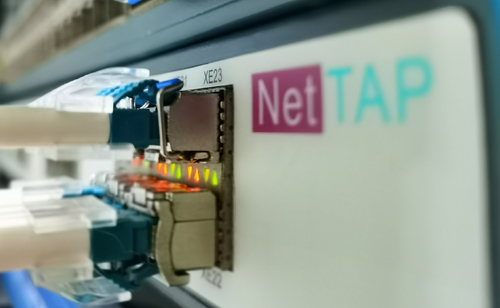

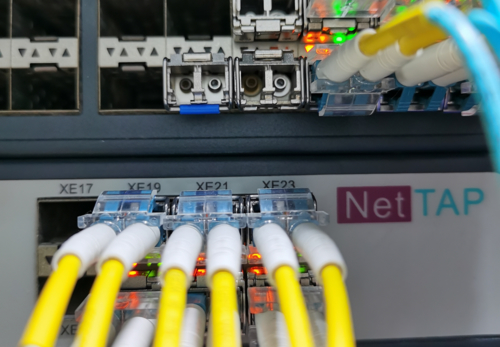

Solución del PNB: mediación inteligente del tráficoLos NPB se encuentran entre los puertos TAP/SPAN de la red y las herramientas de monitoreo/seguridad.

Agregación: Combinar el tráfico de múltiples enlaces (físicos, virtuales) en feeds consolidados.

Filtración: reenvíe selectivamente solo el tráfico relevante a herramientas específicas basadas en criterios (IP/MAC, VLAN, protocolo, puerto, aplicación).

Equilibrio de carga: Distribuir los flujos de tráfico de manera uniforme en múltiples instancias de la misma herramienta (por ejemplo, sensores IDS agrupados) para aumentar la escalabilidad y la resiliencia.

Deduplicación: Eliminar copias idénticas de paquetes capturados en enlaces redundantes.

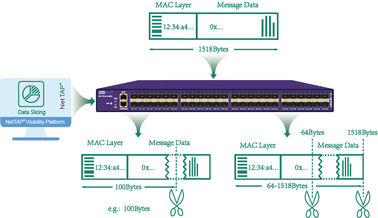

Packet Slicing: Truncar paquetes (eliminar la carga útil) mientras se conservan los encabezados, reduciendo el ancho de banda para las herramientas que solo necesitan metadatos.

Descifrado SSL/TLS: Termina las sesiones cifradas (usando claves), presenta el tráfico de texto claro a las herramientas de inspección, y luego vuelve a cifrar.

Replicación/Multicasting: Envía el mismo flujo de tráfico a múltiples herramientas simultáneamente.

Procesamiento avanzado: extracción de metadatos, generación de flujos, marcado de tiempo, enmascaramiento de datos sensibles (por ejemplo, PII).

Escenarios y soluciones de aplicación detallados:

1Mejorar el seguimiento de la seguridad (IDS/IPS, NGFW, Threat Intel):

Escenario: Las herramientas de seguridad se ven abrumadas por los grandes volúmenes de tráfico Este-Oeste en el centro de datos, la caída de paquetes y las amenazas de movimiento lateral.

Solución para el NPB:

- Agrega el tráfico de enlaces críticos dentro de DC.

- Aplicar filtros granulares para enviar solo segmentos de tráfico sospechosos (por ejemplo, puertos no estándar, subredes específicas) al IDS.

- Equilibrio de carga en un grupo de sensores IDS.

- Realice el descifrado SSL/TLS y envíe el tráfico de texto claro a la plataforma IDS/Threat Intel para una inspección profunda.

Resultado: mayor tasa de detección de amenazas, reducción de falsos negativos, optimización de la utilización de recursos IDS.

2Optimización del seguimiento del rendimiento (NPM/APM):

Escenario: Las herramientas de monitoreo del rendimiento de la red tienen dificultades para correlacionar los datos de cientos de enlaces dispersos (WAN, sucursales, nube).La captura de paquetes completos para APM es demasiado costosa e intensiva en ancho de banda.

Solución para el NPB:

- Agregar el tráfico de TAP/SPAN geográficamente dispersos en un tejido NPB centralizado.

- Filtrar el tráfico para enviar solo flujos específicos de la aplicación (por ejemplo, VoIP, SaaS crítico) a las herramientas APM.

- Utilizar el corte de paquetes para las herramientas NPM que necesitan principalmente datos de tiempo de flujo/transacción (cabeceras), reduciendo drásticamente el consumo de ancho de banda.

- Replicar los flujos de métricas de rendimiento clave a las herramientas NPM y APM. Resultado: visión holística y correlacionada del rendimiento, reducción de los costos de las herramientas, reducción de los gastos generales de ancho de banda.

3. Visibilidad de las nubes (públicas/privadas/híbridas):

Escenario: Falta de acceso nativo a TAP en las nubes públicas (AWS, Azure, GCP). Dificultad para capturar y dirigir el tráfico de la máquina virtual/contenedor a las herramientas de seguridad y monitoreo.

Solución para el NPB:

- Despliegue de NPB virtuales (vNPB) dentro del entorno de la nube.

- los vNPB aprovechan el tráfico de los switches virtuales (por ejemplo, a través de ERSPAN, VPC Traffic Mirroring).

- Filtrar, agregar y balancear el tráfico de nubes Este-Oeste y Norte-Sur.

- Conectar de forma segura el tráfico relevante a los NPB físicos locales o a las herramientas de monitoreo basadas en la nube.

- Integración con servicios de visibilidad nativos de la nube Resultado: postura de seguridad y monitoreo de rendimiento consistentes en entornos híbridos, superando las limitaciones de visibilidad de la nube.

4Prevención de pérdida de datos (DLP) y cumplimiento:

Escenario: las herramientas DLP necesitan inspeccionar el tráfico saliente en busca de datos sensibles (PII, PCI), pero están inundadas de tráfico interno irrelevante.

Solución para el NPB:

- Filtrar el tráfico para enviar sólo los flujos salientes (por ejemplo, destinados a Internet o socios específicos) al motor DLP.

- Aplicar la inspección profunda de paquetes (DPI) en el NPB para identificar los flujos que contienen tipos de datos regulados y darles prioridad para la herramienta DLP.

- Enmascarar los datos sensibles (por ejemplo, números de tarjetas de crédito) dentro de los paquetes antes de enviarlos a herramientas de monitorización menos críticas para el registro de cumplimiento.reducción de los falsos positivos, auditorías de cumplimiento simplificadas, privacidad de datos mejorada.

5. Forense de red y solución de problemas:

Escenario: Diagnosticar un problema de rendimiento complejo o una violación requiere la captura completa de paquetes (PCAP) desde múltiples puntos a lo largo del tiempo.

Solución para el NPB:

- Los PNB pueden amortiguar el tráfico de forma continua (a velocidad de línea).

- Configurar activadores (por ejemplo, condición de error específico, pico de tráfico, alerta de amenaza) en el NPB para capturar automáticamente el tráfico relevante a un dispositivo de captura de paquetes conectado.

- Pre-filtrar el tráfico enviado al dispositivo de captura para almacenar sólo lo necesario.

- Replicar el flujo de tráfico crítico al dispositivo de captura sin afectar a las herramientas de producción.reducción de los costes de almacenamiento.

Consideraciones y soluciones de aplicación:

Escalabilidad: elige NPBs con suficiente densidad de puertos y rendimiento (1/10/25/40/100GbE+) para manejar el tráfico actual y futuro.Los NPB virtuales se escalan de manera elástica en la nube.

Resiliencia: Implementar NPB redundantes (pares HA) y rutas redundantes a las herramientas. Asegurar la sincronización de estado en las configuraciones HA. Aprovechar el balanceo de carga NPB para la resiliencia de la herramienta.

Gestión y automatización: las consolas de gestión centralizadas son cruciales. Busque API (RESTful, NETCONF/YANG) para la integración con las plataformas de orquestación (Ansible, Puppet,Chef) y sistemas SIEM/SOAR para cambios dinámicos de políticas basados en alertas.

Seguridad: Asegure la interfaz de gestión del NPB. Controle el acceso rigurosamente. Si descifra el tráfico, asegure políticas estrictas de gestión de claves y canales seguros para la transferencia de claves.Considere ocultar datos confidenciales.

Integración de herramientas: Asegurar que el NPB admita la conectividad de herramientas requerida (interfaces físicas/virtuales, protocolos).

Intermediarios de paquetes de redLas tecnologías de la información no son un lujo opcional, sino que son componentes fundamentales de la infraestructura para lograr una visibilidad de la red en la era moderna.y tráfico de procesamiento, los PNB permiten que las herramientas de seguridad y monitorización funcionen con la máxima eficiencia y eficacia.y, en última instancia, proporcionar la claridad necesaria para asegurar las redesLa implementación de una estrategia robusta de NPB es un paso crítico hacia la construcción de un sistema más observable, seguro,y red resistente.

Leer más

¡Su mensaje debe tener entre 20 y 3.000 caracteres!

¡Su mensaje debe tener entre 20 y 3.000 caracteres! ¡Por favor revise su correo electrónico!

¡Por favor revise su correo electrónico!  ¡Su mensaje debe tener entre 20 y 3.000 caracteres!

¡Su mensaje debe tener entre 20 y 3.000 caracteres! ¡Por favor revise su correo electrónico!

¡Por favor revise su correo electrónico!